انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administratorsنحوه تنظیم پروکسی در Terminal

UBUNTU/ Terminal/ Proxy Settings

به منظور تنظیم آدرس پروکسی سرور در Terminal می توانید از دستور زیر استفاده نمایید:

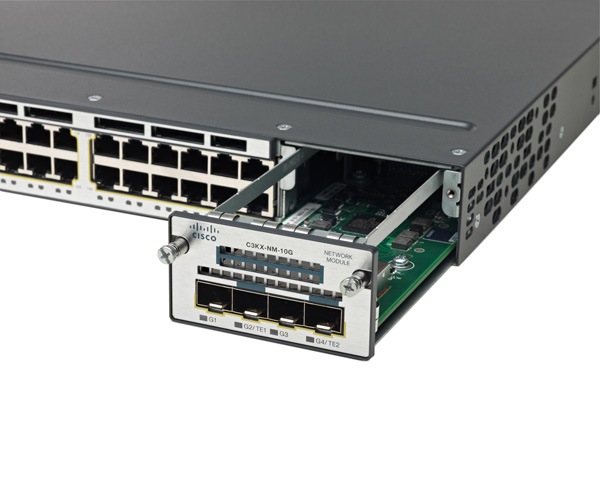

دانلود آخرین نسخه IOS سوئیچ های سری 3750 شرکت سیسکو

دانلود آخرین نسخه IOS سوئیچ های سری 3750 شرکت سیسکو

Download Cisco 3750 IOS

با توجه به ضرورت بروز رسانی IOS تجهیزات سوئیچ و روتر شرکت سیسکو به جهت امکان بهره مندی از امکانات جدید امنیتی و جلوگیری از احتمال بروز حملات ناشی از آسیب پذیری های شناسایی شده بر روی نسخه های قدیمی سیستم عامل این تجهیزات، مدیریت وبلاگ انجمن مدیران و راهبران شبکه تصمیم گرفت تا پس از این آخرین نسخه IOS های مربوط به این تجهیزات را برای استفاده عموم مدیران شبکه در این وبلاگ قرار دهد.

به جهت حمایت از این حرکت و کمک به شکست تحریم های در نظر گرفته شده برای کاربران ایرانی این تجهیزات، لطفا آخرین نسخه IOS های تجهیزات سوئیچ و روتر Cisco و یا لینک Download آن ها را به آدرس iman_mjt@yahoo.com ارسال کنید تا جهت استفاده سایر همکارانتان در همین وبلاگ قرار داده شود.

برای دریافت جدیدترین IOS مربوط به سوئیچ Cisco 3750 بر روی لینک زیر کلیک نمایید. از مهمترین امکانات موجود بر روی این IOS که حتما باید مورد استفاده قرار دهید امکان پیکربندی SSH بجای پروتکل نا امن Telnet است.

راه حل مشکل عدم دسترسی به شبکه در Microsoft Forefront TMG 2010

پیغام خطای گزارش شده توسط Forefront TMG 2010 :

Denied Connection

Log type: Firewall service

Status: A packet was dropped because Forefront TMG determined that the source IP address is spoofed.

شرح ماجرا و نحوه عکس العمل Forefront TMG در مقابل Spoofed Packets :

مکانیزم دفاعی سیستم فایروال Microsoft Forefront به نحوی است که اگر یک بسته اطلاعات با سورس IP مربوط به یکی از رنج شبکه های سگمنت Internal بر روی کارت شبکه متصل به شبکه External دریافت شود انتظار میرود که این بسته اطلاعات از جانب فایروال Drop شود. شیوه تحلیل سیستم IDS سرور Forefront به منظور تشخیص معتبر بودن یک بسته دریافتی بصورت زیر است به عبارت دیگر یک بسته اطلاعات معتبر است اگر دارای دو شرط زیر باشد:

· The IP address is included in the IP address ranges assigned to the network of the network adapter through which it was received.

· The routing table indicates that traffic destined to that address can be routed through a network adapter belonging to that network.

در صورتیکه Source IP بسته دریافتی از سوی Forefront بر اساس دو قانون فوق معتبر شناخته نشود، Forefront بسته دریافتی را Drop نموده و با صدور یک Event نسبت به ایجاد یک گزارش از نوع IP Spoofing alert اقدام خواهد نمود.

در سناریویی که من تجربه کردم، سرور Forefront به عنوان VPN Server پیکربندی شده بود و با وجود اینکه کاربران VPN در لحظات ابتدایی راه اندازی سرور همانطور که انتظار می رفت به اینترنت دسترسی داشتند اما پس از گذشت چند لحظه تمامی بسته های ارسال شده توسط کاربران VPN توسط سرور فایروال Drop می شدند.

راه حل :

با مشاهده گزارشSpoofing توسط سرور Forefront TMG اولین قدم حصول اطمینان از این موضوع است که رنج IP تنظیم شده برای VPN Client ها با رنج IP شبکه Internal یا Perimeter همپوشانی (Overlap) نداشته باشد.

دومین موردی که می تواند بصورت ناخواسته باعث وقوع این وضعیت نامطلوب در عملکرد Forefront شده باشد ، عدم تنظیم Default Gateway بر روی حداقل یکی از کارت شبکه های مربوط به سرور Forefront است و دقیقا مشکل بوجود آمده برای من نیز همین مطلب بود. دلیل اینکه من تنظیمات Default Gateway را بر روی سرور انجام نداده بودم این بود که نحوه دسترسی سرور Forefront در سناریوی مورد بحث من از طریق یک مودم ADSL محقق می گردید که به دلیل موارد امنیتی آن را در مود Bridge پیکربندی کرده بودم. بنابر این دسترسی به اینترنت از طریق یک اتصال از نوع PPOE بر روی سرور بر قرار می شد. لذا با وجود این مطلب نیازی به تنظیم Default Gateway بر روی کارت شبکه متصل به مودم نبود اما همین مطلب باعث ایجاد رفتار نامطلوب در نحوه عملکرد سیستم IDS سرور Forefront شده بود.

موفق و پیروز باشید (;

۱۰ نکته در خصوص امکانات امنیتی سوئیچ های سیسکو - قسمت پنجم

۵ - پیکربندی سوئیچ جهت امن سازی پروسه Spanning-tree

Spanning-tree Security

یکی از موارد تهدید کننده شبکه های سوئیچ ، امکان ایجاد اختلال(DOS attack) در شبکه از طریق ارسال بسته های جعلی BPDU و یا تلاش در جهت ایجاد اختلال در عملکرد Root Bridge می باشد. هکرها از طریق این حمله می توانند باعث تغییر مسیر ترافیک اطلاعات ، تغییر Root Bridge و یا مسدود شدن مسیر اصلی ترافیک اطلاعات در شبکه گردند. برای مهار این تهدید و حفاظت از پروسه Spanning-tree ، پیکربندی امنی به نام guard root تعبیه شده که از طریق اعمال تنظیمات زیر بر روی پورت های Access سوئیچ های مدیریتی Cisco پیاده سازی می شود:

(config-if)# spanning-tree guard root

با اعمال این تنظیم در صورتیکه هکر با هدف ایجاد اختلال در شبکه ، سوئیچ خود را به یک پورت از سوئیچ لایه Access شبکه تحت کنترل شما متصل نماید، پورت سوئیچ شبکه شما بصورت خودکار به وضعیت Blocking خواهد رفت.

همچنین به منظور جلوگیری از ارسال بسته های BPDU بر روی پورت های Access دستورات زیر را بر روی اینترفیس های مورد نظر وارد کنید:

(config-if)# spanning-tree portfast

نتیجه ارزیابی آزمون عملی دوره پیکربندی امن تجهیزات شبکه-APA 21

قابل توجه دانشجویان دوره پیکربندی امن تجهیزات شبکه کد APA-21

آزمایشگاه اختلالات امنیتی آپا - دانشگاه فردوسی مشهد

http://cert.um.ac.ir

در این قسمت می توانید فایل PDF نتیجه ارزیابی آزمون عملی( LAB Exam#1) دوره پیکربندی امن تجهیزات شبکه مورخ ۱۳۸۹/۶/۳ را Download نمایید.