انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administrators۱۰ نکته در خصوص امکانات امنیتی سوئیچ های سیسکو - قسمت ششم

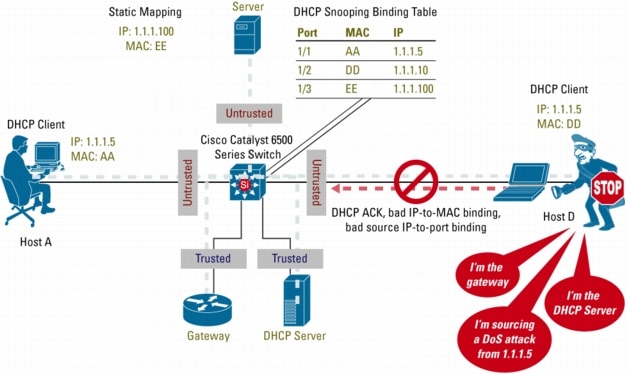

DHCP Snooping

یکی از پر مخاطره ترین حملات DOS یا همان حملاتی که با هدف از کار اندازی سرویس شبکه در شبکه های بزرک سازمانی به راحتی قابل اجرا می باشند، راه اندازی یک DHCP سرور جعلی است که در حالت ساخت یافته و پیشرفته می تواند منجر به حملات سطح بالاتری با اهداف مخربتر گردد.

علی رغم ادعا های ماکروسافت بر غیر قابل نفوذ بودن شبکه های مبتنی بر دامنه های تحت مدیریت سرور دامین کنترلر Windows server 2008 ، در عمل باز هم شاهد هستیم که کلاینت های عضو دامین به راحتی تحت تأثیر یک DHCP سرور Authorize نشده قرار می گیرند. به عنوان مثال کافی است یک مودم ADSL با تنظیمات پیش فرض که معمولا به حالت DHCP Enable می باشد را بصورت اتفاقی به شبکه متصل کنید. در این وضعیت درخواست های مبتنی بر دریافت IP Address کلاینت ها از طریق این مودم پاسخ داده شده و این دسته از کلاینت های شبکه بصورت خودکار دسترسی خود از سایر سرویس های مجاز شبکه را ازدست خواهند داد.

نقطه آسیب پذیری :

آسیب پذیری موجود زمانی مخاطره انگیز است که DHCP سرور جعلی با هدف تغییر جریان ترافیک شبکه به نقطه ای خاص طراحی و پیاده سازی شده باشد. به عنوان مثال در این حالت کوچکترین هدف می تواند دزدی نام های کاربری و کلمات عبور سیستم اتوماسیون اداری مربوط به یک سازمان باشد که از طریق تزریق اطلاعات جعلی DNS سرور به همراه اعطای IP Address عملیاتی خواهد شد.

راه حل :

یکی از موثر ترین روش های مهار این آسیب پذیری استفاده از مکانیزم DHSP SNOOPING یا به زبان ساده رجیستر کردن تنها DHCP سرور مجاز موجود در شبکه بر روی بستر شبکه Switching خواهد بود.

پس از اجرای این پیکربندی بر روی تجهیزات سوئیچ Cisco موجود در شبکه ، تنها پورت شبکه ای که مجاز به عبور بسته های حاوی پاسخ به DHCP Req خواهد بود همان پورت شبکه متصل به DHCP Server رسمی راه اندازی شده توسط مدیر شبکه خواهد بود.

برای پیکربندی DHCP Snooping بر روی سوئیچ های Cisco بصورت زیر عمل کنید:

1- ابتدا وارد محیط پیکربندی سوئیچ شده و دستور زیر را برای فعال کردن این قابلیت وارد نمایید.

Switch(config)#ip dhcp snooping

با وارد کردن این دستور ، DHCP Snooping بصورت Globally بر روی سوئیچ فعال می شود ولی در صورت لزوم می توانید این قابلیت از طریق دستور زیر تنها بر روی یک VLAN خواص فعال نمایید.

Switch(config)#ip dhcp snooping vlan 20,30,35

در مثال فوق DHCP Snooping بر روی سه VLAN فعال شده است.

2- حالا نوبت مشخص کردن پورت شبکه متصل به DHCP Server واقعی و مجاز شبکه است.

برای این منظور وارد اینترفیس مورد نظر شده و دستورات لازم را بصورت زیر وارد می کنیم.

Switch(config)#interface fastethernet 0/1

Switch(config-if)#ip dhcp snooping trust

دستورات اخیر باید بر روی پورت شبکه متصل به DHCP Server و همه پورت های uplink اجرا شود.

محافظت از DHCP Server در برابر حملات DOS:

یکی از حملات رایج در رابطه با از کاراندازی سرویس DHCP موجود در شبکه، ارسال درخواست های جعلی درخواست IP Address است که با توجه به تعداد IP Address های محدود قابل ارائه در pool IP تعریف شده در DHCP سرور (مثلا 250 عدد ) می تواند باعث ایجاد اختلال در شبکه گردد. در این حالت هکر با ارسال در خواست های جعلی به سرور DHCP سرور باعث سرریز شدن بافر مربوطه و یا اتمام IP Address های قابل ارائه در داخل یک Zone شبکه گردد.

به منظور تکمیل اقدامات امنیتی مربوط به سرویس DHCP سرور ، می توانید از دو دستور زیر نیز استفاده نمایید :

3 - جهت محدود کردن نرخ ارسال درخواست های DHCP از دستور زیر استفاده نمایید:

Switch(config-if)#ip dhcp snooping limit rate 75

شرکت سیسکو نرخ 100 بسته در ثانیه را به عنوان آستانه مجاز پیشنهاد می کند.

4- به منظور جلوگیری از ارسال بسته های جعلی درخواست DHCP هم می توانید دستور زیر را وارد نمایید:

Switch(config-if)#ip dhcp snooping verify mac-address

با این پیکربندی سوئیچ های سیسکو وضعیت یکسان بودن Source MAC address موجود در پکت DHCP را با Source MAC address واقعی یا همان آدرس فیزیکی کارت شبکه کلاینت چک می کند تا کلاینت متصل به یک اینترفیس untrusted با ارسال بسته های حاوی MAC Address جعلی باعث پر شدن ظرفیت IP pool مربوطه بر روی سرور DHCP نشود.

موفق و پیروز باشید.

ویرایش و اصلاح منوی Grub در Linux

آقایون و خانوم های محترم ؛ اگر لینوکس رو روی Windows نصب می کنید اونوقت منوی Grub به عنوان OS Selector قبل از بوت شدن سیستم عامل ظاهر می شه تا به شما اجازه بده بین Linux یا Windows یکیش رو انتخاب کنید. حالا اگه میخواین گزینه پیش فرض انتخاب شده یا مدت زمان مکثی که بهتون اجازه میده OS مورد نظرتون رو انتخاب کنید تغییر بدین برین این فایل رو ( Grub V2.0 ) ویرایش کنید.

sudo nano /etc/default/grub

حالا توی این فایل تمام پارامتر های مورد نظرتون رو میتونید ویرایش کنید، مثلا واسه تعیین OS پیش فرض کد زیر رو ویرایش کنید. یادتون باشه توی منوی Grub ، شماره OS ها از صفر شروع میشه. بنابر این تو سیستم من که فقط یک نسخه linux و یه نسخه ویندوز داره ، واسه اینکه سیستمم بصورت خودکار وقتی روشن می شه وارد Windows بشه من عدد 0 رو به 4 تغییر دادم :

GRUB_DEFAULT=4

بعد از اینکه ویرایش فایل Grub تموم شد یادتون نره برای موثر کردن این تغییرات حتما دستور زیر رو هم وارد کنید :

sudo update-grub

همین دیگه ، خداحافظ.

پیکربندی امکان load balance و ISP Failover در Forefront TMG 2010

Configuration of ISP Redundancy

Microsoft Forefront TMG 2010

با سلام و عرض تبریک به مناسبت فرا رسیدن سال جدید و نوروز باستانی ایران زمین، در این بخش قصد دارم نحوه پیکربندی و بهره برداری از امکان جدید ISP Redundancy دیواره آتش Microsoft Forefront TMG 2010 رو براتون شرح بدم. این امکان جدید به شما اجازه میده تا برای تامین پهنای باند اینترنت شرکت یا سازمان خودتون از دو ISP مختلف بصورت موازی و همزمان استفاده کنید و علاوه بر اینکه سرعت دسترسی به اینترنت رو از طریق امکان Load balance افزایش میدین ، قابلیت اعتماد در دسترسی مداوم به اینترنت رو هم از طریق امکان Fail over فراهم خواهید کرد.

و اما ...

پیکربندی ISP Redundancy با قابلیت پشتیبانی از امکانات Load balance + Fail over :

مرحله اول :

ابتدا کنسول Forefront TMG Management رو باز کرده و مطابق شکل زیر بر روی نود Networking در پانل سمت چپ کنسول کلیک کنید.

مرحله دوم :

در این مرحله ویزارد پیکربندی ISP Redundancy باز شده و شما رو تا آخرین مرحله پیکربندی این امکان هدایت خواهد کرد.

در پنجره باز شده بر روی دکمه Next کلیک کنید تا وارد مرحله بعد شوید.

مرحله سوم :

در این مرحله شما دو انتخاب خواهید داشت:

1- ISP Load balancing

2- ISP Fail over

در حالت اول شما Forefront TMG رو برای حالتی پیکربندی می کنید که می خواین در آن واحد از هر دو پهنای باند اینترنتتون استفاده کنید. در این وضعیت Forefront درخواست های دسترسی به External Zone یا همون اینترنت رو به ترتیب بین دو لینک اینترنتتون تقسیم می کنه و در ضمن اگر یکی از خطوط اینترنتتون Down بشه بقیه درخواست ها رو تا Up شدن اون لینک از طریق لینک دیگه ارسال می کنه. به نظر من این بهترین انتخاب برای پیکربندی ISP Redundancy خواهد بود.

در حالت دوم شما Forefront رو در حالتی پیکربندی می کنید که همیشه یک لینک رو به عنوان لینک Primary استفاده کنه و تنها در صورتیکه این لینک Fail شد سراغ لینک بعدی بره.

مرحله چهارم :

در این قسمت من همون گزینه اول رو انتخاب می کنم و دکمه Next رو می زنم.

قبل از اینکه ادامه کار رو پیش بریم باید بریم سراغ پیکربندی تنظیمات کارت شبکه سرورمون. در این وضعیت سرور شما نیاز به 3 کارت شبکه داره که یکی از اونها به شبکه LAN متصله و دوتای دیگه هر کدوم به مودم ADSL متناظر با ISP های مختلف تامین کننده پهنای باند اینترنتتون متصل خواهند بود. روی هر کدوم از کارت شبکه ها هم با دقت تنظیمات IP ، Subnet mask ، Default Gateway و از همه مهمتر DNS متناظر با ISP مربوطه رو پیکربندی کنید و در ضمن به پیغام ویندوز مبنی بر امکان بروز اختلال در شبکه به واسطه تنطیم چند Default gateway هم توجهی نکنید. واسه هر کدوم از لینک ها هم یک نام مرتبط انتخاب کنید تا در مرحله بعدی دچار سردرگمی نشید.

خوب به کنسول مدیریتی Forefront برگردید. دکمه Next رو انتخاب کنید تا پنجره زیر رو مشاهده کنید.

در این مرحله باید تنظیمات مربوطه به ISP شماره 1 رو به Forefront معرفی کنید. در این مثال عبارات EXTERN و INTERN نام کارت شبکه های متصل به مودم های ADSL هستند که ابتدا اولین نام رو به عنوان اولین ISP انتخاب می کنیم. (در اینجا EXTERN)

در این قسمت با انتخاب نام ISP نرم افزار Forefront تنظیمات کارت شبکه متناظر با این لینک رو نشان خواهد داد. البته این اطلاعات در مرحله بعد قابل ویرایش خواهند بود.

دکمه Next رو انتخاب کنید تا به برحله بعد بروید.

این همون پنجره ای هست که شما می تونید تنظیمات کارت شبکه متناظر با هر ISP رو مجدد ویرایش کنید.

نکته کلیدی در این قسمت انتخاب صحیح DNS متناظر با هر ISP خواهد بود. در حقیقت Forefront با انتخاب و تغییر آدرس DNS برای هر درخواست دسترسی به اینترنت و مسیریابی بر اساس این IP Address بین دو پهنای باند در دسترس عملیات Load balance انجام خواهد داد.

بر روی دکمه Next کلیک و به مرحله بعد برید.

در این قسمت Forefront بر اساس اطلاعات وارد شده نسبت به ایجاد اطلاعات مسیریابی مناسب در Routing table اقدام خواهد کرد. دکمه OK رو کلیک کنید تا وارد مرحله بعدی شوید.

مشابه مرحله قبل نسبت به پیکربندی تنظیمات ISP دوم اقدام کنید تا وارد مرحله نهایی شوید.

مرحله آخر :

این قسمت آخرین مرحله از تنظیمات ISP Redundancy خواهد بود. مطابق شکل زیر در این قسمت قادر خواهید بود تا نحوه توزیع در خواست های دسترسی به اینترنت را بر روی لینک های مختلف مشخص کنید. به عنوان مثال اگر پهنای باند یکی از ISP ها دو برابر ISP دیگه باشه می تونید با لغزاندن ولوم مشخص شده در تصویر زیر Forefront رو مجبور به استفاده بیشتر از این لینک کنید.

با انتخاب دکمه Next عملیات پیکربندی ISP Redundancy پایان خواهد یافت.

موفق و پیروز باشید.

فایل پرزنت کارگاه آموزشی دانشگاه فردوسی مشهد - Comex2011

فایل پرزنت کارگاه آموزشی دانشگاه فردوسی مشهد

دانلود آخرین نسخه IOS سوئیچ های سری 2960 شرکت سیسکو

برای دریافت جدیدترین IOS مربوط به سوئیچ Cisco 2960G بر روی لینک زیر کلیک نمایید. از مهمترین امکانات موجود بر روی این IOS که حتما باید مورد استفاده قرار دهید امکان پیکربندی SSH بجای پروتکل نا امن Telnet است.