انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administratorsدرباره من

روزانهها

همه- دستورات تنظیم آدرس IP و سایر پارامتر های شبکه در لینوکس

- آرشیو نرم افزار دانشگاه واشنگتون - دانلود نرم افزارهای امنیتی

- آموزش گام به گام نصب MRTG در لینوکس Ubuntu

- دانلود IOS های سیسکو

- DiGiBoy ، دانلود کرک نرم افزار های راهبری شبکه

- ZABBIX, The Enterprise-class Monitoring Solution for Everyone

- Manageengine, IT Management, Simplified ابزار های مفید جهت مدیریت شبکه

پیوندها

- List of TCP and UDP port numbers

- مرکز اطلاعات، آمار و امور رایانهای دانشگاه فردوسی مشهد

- آزمایشگاه و مرکز تخصصی آپا دانشگاه فردوسی مشهد

- it knowledge exchange

- گروه فناوری اطلاعات پرشین ادمین

- networkexperts

- Online Password Recovery Online Password Recovery

- راهنمای شبکه و آنتی ویروس - نویسنده: مهندس شکوفه قنبری نویسنده: مهندس شکوفه قنبری

- معین مجتهدین یزدی

- ریپوزیتوری یاب لینوکس اوبونتو

ابزارهای آنلاین و اطلاعات تخصصی

- HP ProLiant memory configurator ابزار آنلاین محاسبه حافظه رم سرور های HP

- The free repair guide for everything, written by everyone آموزش تعمیر وسایل و تجهیزات مختلف

- مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik

دستهها

ابر برجسب

ایمان مجتهدین یزدی iman mojtahedin yazdi ccna security CCNA VMware Vsphere Datacenter Access Lists Cisco Catalyst 3750G Cisco CCNA Microsoft Windows Server Cisco Catalyst 2960 Cisco CCNA Security Cisco VMWare Vcenter Linuxجدیدترین یادداشتها

همه- راه حل مشکل غیر فعال بودن گزینه های STAGE و STAGE and INSTALL در هنگام بروز رسانی امنیتی نرم افزار VCENTER به نسخه 7.0.3

- بروز رسانی و نصب وصله های امنیتی بر روی سرور VMWare vCenter Appliance که در مود HA(high available) پیکربندی شده

- پیکربندی پروتکل SNMP روی VMWare vCenter Appliance

- جمع آوری برخی دستورات تست و رفع مشکل شبکه در ترمینال Shell هاست ESXi و VMWare vCenter

- رفع مشکل پر شدن پارتیشن Archive هارد اپلاینس vCenter v6.7

- نحوه اضافه نمودن آدرس شبکه دوم به VMWare vCenter v6.7

- پیکربندی SNMP v2.0 بر روی سیستم عامل VMWare ESXi 6.5

- راه اندازی WiFi Hotspot در مایکروسافت Windows 10

- Disable Storing History of Commands in LINUX

- سناریوی آماده آزمون عملی دوره APA-133 آزمایشگاه آپا - دانشگاه فردوسی مشهد

- دانلود جدیدترین نسخه نرم افزار Cisco Network Assistant Version 6.3.2

- کشف آسیب پذیری حیاتی در برخی سوئیچ های سیسکو و دانلود IOS های جدید - Download New Cisco Switch IOS

- راه کاری جهت رفع مشکل عدم امکان دسترسی به کنسول وب Cisco Prime Infrastructure

- [ بدون عنوان ]

- مشکل نصب آپدیت KB2982006 بر روی Windows Server 2012 R2 در زمان راه اندازی Microsoft Skype for Business

بایگانی

- بهمن 1400 1

- بهمن 1398 1

- آذر 1398 2

- شهریور 1398 2

- مرداد 1398 1

- آذر 1397 1

- اردیبهشت 1397 2

- فروردین 1397 2

- بهمن 1396 1

- دی 1396 1

- آبان 1396 1

- مرداد 1396 3

- اردیبهشت 1396 1

- فروردین 1396 1

- بهمن 1395 1

- دی 1395 1

- آبان 1395 3

- مهر 1395 1

- شهریور 1395 3

- مرداد 1395 2

- خرداد 1395 2

- اردیبهشت 1395 1

- فروردین 1395 2

- اسفند 1394 2

- بهمن 1394 3

- دی 1394 1

- آبان 1394 1

- مهر 1394 1

- مرداد 1394 3

- خرداد 1394 1

- اسفند 1393 3

- آذر 1393 1

- شهریور 1393 1

- خرداد 1393 1

- اردیبهشت 1393 1

- بهمن 1392 2

- دی 1392 1

- آذر 1392 5

- آبان 1392 2

- شهریور 1392 4

- مرداد 1392 2

- تیر 1392 1

- خرداد 1392 2

- فروردین 1392 2

- بهمن 1391 2

- مهر 1391 1

- مرداد 1391 4

- خرداد 1391 3

- آبان 1390 1

- مرداد 1390 1

- تیر 1390 1

- خرداد 1390 3

- فروردین 1390 1

- بهمن 1389 1

- آبان 1389 3

- مهر 1389 1

- شهریور 1389 4

- مرداد 1389 1

- تیر 1389 3

- خرداد 1389 2

- اردیبهشت 1389 5

- فروردین 1389 6

- بهمن 1388 2

تقویم

بهمن 1400| ش | ی | د | س | چ | پ | ج |

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

جستجو

سوالات آزمون کتبی دوره پیشرفته پیکربندی امن تجهیزات شبکه(زمستان 94) - آزمایشگاه تخصصی آپا - دانشگاه فردوسی مشهد

برای دانلود سوالات آزمون به همراه کلید اینجا کلیک نمایید.

آموزش تصویری و گام به گام تعویض ماژول باطری RAID Controller سرورهای سری G6 و G7 شرکت HP

سلام ، خدا قوت

امروز میخوام در مورد نحوه تعویض کیت باطری RAID Controller سرور های HP سری DL380 G6 & G7 مطلب بنویسم.

طبق دستور العمل فنی نگهداری سرور های HP، معمولا بعد از گذشت بیش از 3 الی 4 سال یا به محض مشاهده پیغام خطای زیر (تصویر-1) لازم است تا به منظور بازگرداندن بهره وری و ظرفیت پردازشی سرور به وضعیت ایده آل اولیه ، نسبت به تعویض کیت باطری مطابق با دستور العمل زیر اقدام کنید.

تصویر - 1

گام اول :

سفارش قطعه و تامین قطعات Spare مطابق تصویر زیر (تصویر-2)

- HP RAID Controller Battery for G7 Part# 460499-001

تصویر - 2

گام دوم:

مونتاژ کیت باطری، خاموش کردن سرور، Unplug نمودن کابل های برق و باز نمودن درپوش فوقانی سرور (تصویر 3 الی 5).

(سعی کنید همواره به جهت جلوگیری از آسب دیدن قطعات حساس، از نوار مچ بند تخلیه الکتریسیته ساکن استفاده نمایید) .

تصویر - 3

تصویر - 4

تصویر - 5

گام سوم:

برداشتن PCI Cage و جدانمودن کیت باطری قدیمی از کارت RAID Controller (تصاویر 6 الی 7).

تصویر - 6

تصویر - 7

گام چهارم و نهایی:

اتصال کیت باطری به کارت RAID Controller، اسمبل نمودن مجدد سرور و راه اندازی (تصاویر 8 و 9).

تصویر - 8

تصویر - 9

به همین سادگی  ما خییییییییییلی باحالیم، خیییییییییلییییییییی

ما خییییییییییلی باحالیم، خیییییییییلییییییییی

پیکربندی DHCP Snooping و مصائب Option 82

DHCP SNOOPING and DHCP Option 82

سلام, حالتون چطوره ؟ حال من چطوره ؟؟

قبلا در مورد نحوه پیکربندی DHCP snooping با هم گپ و گفتی داشتیم. دستورات ساده و مختصری که قبلا براتون نوشته بودم در سطح یک سوئیچ بخوبی کار میکنه و مشکلی هم نداره اما وقتی فاصله کلاینت از DHCP Relay و DHCP سرور بیشتر از یک سوئیچ باشه اونوقت ماجرا تفاوت خواهد کرد. اولین موضوع قابل تامل، بروز اخلال کامل در عملکرد سرور DHCP و عدم موفقیت کلاین ها در دریافت آدرس IP از DHCP سرور و به دنبال آن احساس قطع ارتباط شبکه از سمت کلاینت ها می باشد.

شرح مشکل:

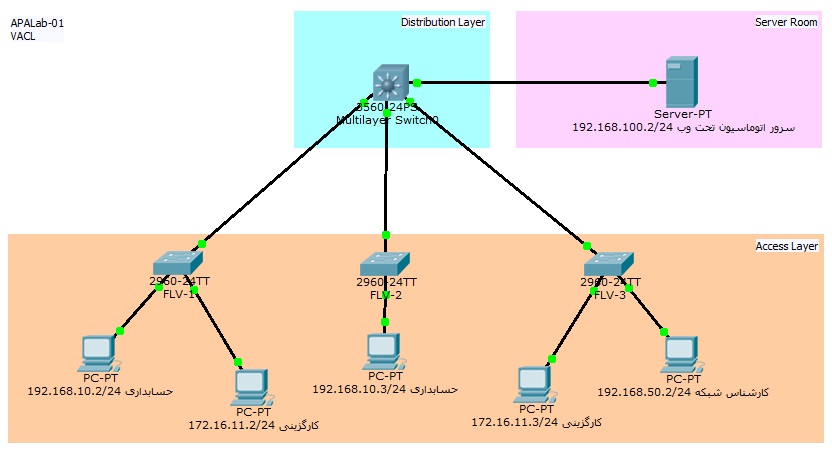

در سناریوی زیر بعد از اتمام پیکربندی DHCP Snooping ، سیستم کلاینت قادر به دریافت آدرس از DHCP نیست.

علت بروز مشکل:

هنگامی که DHCP Snooping بر روی سوئیچ ها فعال می شود، Option 82 بصورت خودکار بر روی بسته های DHCP اضافه شده و سپس از ترانک پورت سوئیچ SW1 خارج و به سوئیچ SW2 وارد می شوند. در سناریوی فوق ، پورت fa0/2 از SW1 و fa0/11 از sw2 در مود trust پیکربندی شده اند.در این حالت سوئیچ sw2 بسته های DHCP وارد شده از پورت شماره fa0/24 را Drop می کند زیرا سوئیچ امن شده با مکانیزم Snooping، از پذیرش بسته های DHCP حاوی Option 82 از روی پورت Untrusted ممانعت خواهد کرد. به همین سادگی ...

رویکرد های مواجهه با این مشکل:

1- تراست کردن بسته های DHCP با 82 Option از روی پورت های Untrust :

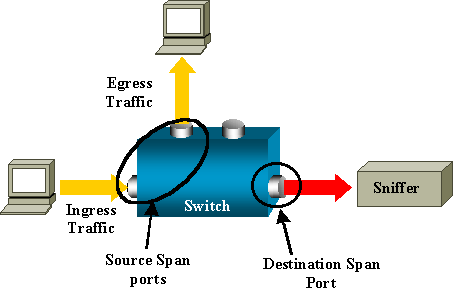

پیکربندی SPAN Port جهت فراهم کردن امکان آنالیز ترافیک اطلاعات و بهره برداری از IDS در شبکه های سازمانی

SPAN and R-SPAN (Remote SPAN)

یکی از امکانات جالب و بسیار کاربردی بر روی سوئیچ های شرکت سیسکو، امکان ارسال یک کپی از ترافیک همه پورت های سوئیچ برروی یک پورت مشخص می باشد.

از این امکان معمولا در بکارگیری تجهیزات امنیتی نظیر IDS ها یا سایر آنالیزور های ترافیک اطلاعات نظیر Wireshark استفاده می شود.

پیکربندی SPAN در دو مدل Local SPAN و Remote SPAN به صورت ذیل می باشد:

- Local SPAN :

Switch (config)# monitor session 1 source interface fast 0/1 – 3

Switch (config)# monitor session 1 destination interface fast 0/4

- Remore SPAN :

Source Switch :

Switch (config)# vlan 30

Switch (config-vlan)# remote-span

Switch (config)# monitor session 1 source interface fast 0/1 – 3

Switch (config)# monitor session 1 destination remote vlan 30 reflector-port fast 0/24

Destination Switch :

Switch (config)# monitor session 1 source remote vlan 30

Switch (config)# monitor session 1 destination interface fast 0/10

فایل خام سناریوی آموزشی "پیکربندی امن تجهیزات شبکه" - مرکز آموزش آپا - دانشگاه فردوسی مشهد

Cisco Packet Tracer v6.0