انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administratorsدرباره من

روزانهها

همه- دستورات تنظیم آدرس IP و سایر پارامتر های شبکه در لینوکس

- آرشیو نرم افزار دانشگاه واشنگتون - دانلود نرم افزارهای امنیتی

- آموزش گام به گام نصب MRTG در لینوکس Ubuntu

- دانلود IOS های سیسکو

- DiGiBoy ، دانلود کرک نرم افزار های راهبری شبکه

- ZABBIX, The Enterprise-class Monitoring Solution for Everyone

- Manageengine, IT Management, Simplified ابزار های مفید جهت مدیریت شبکه

پیوندها

- List of TCP and UDP port numbers

- مرکز اطلاعات، آمار و امور رایانهای دانشگاه فردوسی مشهد

- آزمایشگاه و مرکز تخصصی آپا دانشگاه فردوسی مشهد

- it knowledge exchange

- گروه فناوری اطلاعات پرشین ادمین

- networkexperts

- Online Password Recovery Online Password Recovery

- راهنمای شبکه و آنتی ویروس - نویسنده: مهندس شکوفه قنبری نویسنده: مهندس شکوفه قنبری

- معین مجتهدین یزدی

- ریپوزیتوری یاب لینوکس اوبونتو

ابزارهای آنلاین و اطلاعات تخصصی

- HP ProLiant memory configurator ابزار آنلاین محاسبه حافظه رم سرور های HP

- The free repair guide for everything, written by everyone آموزش تعمیر وسایل و تجهیزات مختلف

- مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik

دستهها

ابر برجسب

ایمان مجتهدین یزدی iman mojtahedin yazdi ccna security CCNA VMware Vsphere Datacenter Access Lists Cisco Catalyst 3750G Cisco CCNA Microsoft Windows Server Cisco Catalyst 2960 Cisco CCNA Security Cisco VMWare Vcenter Linuxجدیدترین یادداشتها

همه- راه حل مشکل غیر فعال بودن گزینه های STAGE و STAGE and INSTALL در هنگام بروز رسانی امنیتی نرم افزار VCENTER به نسخه 7.0.3

- بروز رسانی و نصب وصله های امنیتی بر روی سرور VMWare vCenter Appliance که در مود HA(high available) پیکربندی شده

- پیکربندی پروتکل SNMP روی VMWare vCenter Appliance

- جمع آوری برخی دستورات تست و رفع مشکل شبکه در ترمینال Shell هاست ESXi و VMWare vCenter

- رفع مشکل پر شدن پارتیشن Archive هارد اپلاینس vCenter v6.7

- نحوه اضافه نمودن آدرس شبکه دوم به VMWare vCenter v6.7

- پیکربندی SNMP v2.0 بر روی سیستم عامل VMWare ESXi 6.5

- راه اندازی WiFi Hotspot در مایکروسافت Windows 10

- Disable Storing History of Commands in LINUX

- سناریوی آماده آزمون عملی دوره APA-133 آزمایشگاه آپا - دانشگاه فردوسی مشهد

- دانلود جدیدترین نسخه نرم افزار Cisco Network Assistant Version 6.3.2

- کشف آسیب پذیری حیاتی در برخی سوئیچ های سیسکو و دانلود IOS های جدید - Download New Cisco Switch IOS

- راه کاری جهت رفع مشکل عدم امکان دسترسی به کنسول وب Cisco Prime Infrastructure

- [ بدون عنوان ]

- مشکل نصب آپدیت KB2982006 بر روی Windows Server 2012 R2 در زمان راه اندازی Microsoft Skype for Business

بایگانی

- بهمن 1400 1

- بهمن 1398 1

- آذر 1398 2

- شهریور 1398 2

- مرداد 1398 1

- آذر 1397 1

- اردیبهشت 1397 2

- فروردین 1397 2

- بهمن 1396 1

- دی 1396 1

- آبان 1396 1

- مرداد 1396 3

- اردیبهشت 1396 1

- فروردین 1396 1

- بهمن 1395 1

- دی 1395 1

- آبان 1395 3

- مهر 1395 1

- شهریور 1395 3

- مرداد 1395 2

- خرداد 1395 2

- اردیبهشت 1395 1

- فروردین 1395 2

- اسفند 1394 2

- بهمن 1394 3

- دی 1394 1

- آبان 1394 1

- مهر 1394 1

- مرداد 1394 3

- خرداد 1394 1

- اسفند 1393 3

- آذر 1393 1

- شهریور 1393 1

- خرداد 1393 1

- اردیبهشت 1393 1

- بهمن 1392 2

- دی 1392 1

- آذر 1392 5

- آبان 1392 2

- شهریور 1392 4

- مرداد 1392 2

- تیر 1392 1

- خرداد 1392 2

- فروردین 1392 2

- بهمن 1391 2

- مهر 1391 1

- مرداد 1391 4

- خرداد 1391 3

- آبان 1390 1

- مرداد 1390 1

- تیر 1390 1

- خرداد 1390 3

- فروردین 1390 1

- بهمن 1389 1

- آبان 1389 3

- مهر 1389 1

- شهریور 1389 4

- مرداد 1389 1

- تیر 1389 3

- خرداد 1389 2

- اردیبهشت 1389 5

- فروردین 1389 6

- بهمن 1388 2

تقویم

بهمن 1400| ش | ی | د | س | چ | پ | ج |

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

جستجو

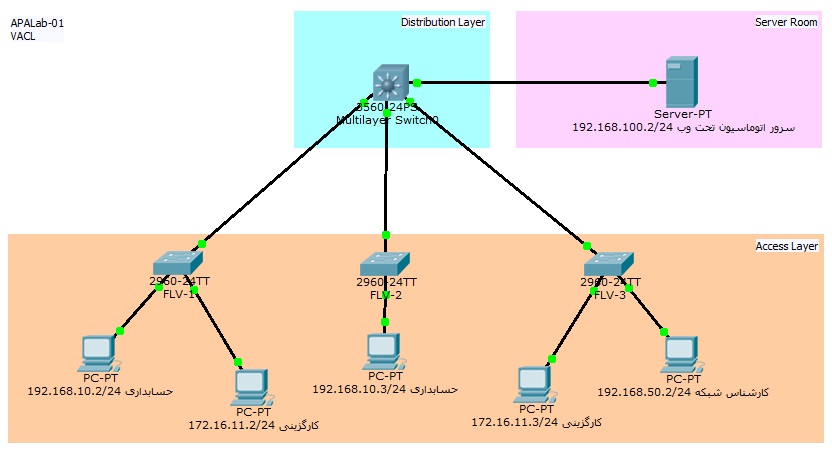

فایل خام سناریوی آموزشی "پیکربندی امن تجهیزات شبکه" - مرکز آموزش آپا - دانشگاه فردوسی مشهد

Cisco Packet Tracer v6.0

استفاده از VACL در سوئیچ های سیسکو به منظور برقراری حفظ حریم خصوصی کاربران

Personal Privacy & Securing confidential plans by using VLAN Access-lists

سلام  . به نظر من یکی از بهترین امکانات سوئیچ های لایه Access سیسکو همین VACL هستش. داستان خیلی ساده و شفاف. فرض کنید شما برای برقراری امنیت شبکه، کنترل بسته های Broadcast و خیلی توجیهات دیگه، تصمیم گرفتید توی شبکه سوئیچینگ تحت مدیریتتون VLAN تعریف کنید.

. به نظر من یکی از بهترین امکانات سوئیچ های لایه Access سیسکو همین VACL هستش. داستان خیلی ساده و شفاف. فرض کنید شما برای برقراری امنیت شبکه، کنترل بسته های Broadcast و خیلی توجیهات دیگه، تصمیم گرفتید توی شبکه سوئیچینگ تحت مدیریتتون VLAN تعریف کنید.

خوب،احتمالا ابتدا VLAN ها بر اساس سیاست های امنیتی یا نواحی جغرافیایی تعریف خواهند شد، بعدش هم تخصیص پورت های شبکه به VLAN ID ها و نوشتن Access-List و اعمال آن روی اینترفیس VLAN ها انجام میشه. بسیار خوب، حالا تونستید ترافیک بین سگمنت ها رو کنترل کنید ولی این Configuration در مورد کنترل ترافیک موجود بین کلاینت های یک VLAN کارآمد نخواهد بود. پیکربندی زیر نمونه ای از تعریف یک VLAN ACL به منظور کنترل ترافیک پورت ریموت دسکتاپ در داخل یک VLAN می باشد. دیگه بال و پر دادن به این سناریو دست خودتون رو می بوسه.

ip access-list extended no-RDP

permit tcp 172.16.5.0 0.0.0.255 172.16.5.0 0.0.0.255 eq 3389

vlan access-map accMAPrdp 10

match ip address no-RDP

action drop

vlan access-map accMAPrdp 20

action forward

!

vlan filter accMAPrdp vlan-list 5