انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administratorsدانلود IOS های جدید سوئیچ های سری Cisco 2960G و Cisco 3750G-24TS در تاریخ August 2013

1- Cisco Catalyst 2960 : c2960-lanbasek9-tar.150-2.SE2.tar

2- Cisco Catalyst 3750G-24TS-1U : c3750-ipservicesk9-tar.150-2.SE2.tar

دوستان عزیز ؛ نسخه جدید IOS ها رو میتونید از محل پست جدید به آدرس زیر داتلود نمایید:

دانلود IOS های جدید سوئیچ های سری Cisco 2960G و Cisco 3750G-24TS

این هم آخرین نسخه IOS سوئیچ های Cisco مربوط به دو سری رایج Cisco Catalyst 3750G-24TS و Cisco Catalyst 2960G-24TC-L که در تاریخ 01-AUG-2012 توسط سایت سیسکو release شده. برین حالشو ببرین. باز بگین مشهد شهر بدیه. مخلص آقای جان چمبر هم هستیم

افزایش قابلیت اعتماد شبکه با استفاده از پروتکل HSRP - قسمت دوم

Using HSRP for

Fault-Tolerant IP Routing

معماری Cisco hierarchical network design reference model و استراتژی سیسکو به منظور ارتقائ قابلیت اعتماد شبکه

قسمت دوم

دوباره سلام،

در قسمت قبل ، مختصر و مفید درباره نوعی از معماری سوئیچینگ شبکه به نام معماری Cisco hierarchical network design reference model صحبت کردیم و پس از بررسی سرویس های در نظر گرفته شده برای هر قسمت از اجزای این معماری ، به این واقعیت رسیدیم که تنها سوئیچ لایه Aggregation با توجه به تعدد سرویس های در حال ارائه و نقش کلیدی که در برقراری ارتباطات بین VLAN ها ارائه می نماید، نیازمند توجه جدی می باشد چرا که در غیر اینصورت می تواند به عنوان یک نقطه تعهد خود به عنوان یک نقطه آسیب پذیر محسوب گردد.

1- پروتکل HSRP ، استراتژی Cisco در راستای حذف این نقطه آسیب پذیری :

قاعده کلی این تکنیک بر اصل مجازی سازی آدرس فیزیکی Gateway استوار است. احتمالا همه شما با مفهوم Gateway در شبکه آشنا هستید. در هر شبکه مبتنی بر مدل TCP/IP عنصری در شبکه وجود دارد که می توان از آن به عنوان پلی میان شبکه داخلی و سایر شبکه های خارجی نام برد. این عنصر میتواند یک تجهیز سخت افزاری مثل روتر یا سوئیچ لایه سه باشد و یا حتی یک سرور میزبان سیستم عامل ویندوز که سرویس Routing and Remote Access بر روی آن پیکربندی شده باشد.

هنگامی که مقصد یک بسته اطلاعات در داخل شبکه Internal نباشد و یا اصطلاحا مبداء و مقصد در یک رنج شبکه نباشند، ایستگاه کاری ارسال کننده بسته (مبداء) با ارسال یک بسته حاوی پروتکل ARP نسبت به تشخیص MAC Address عنصر Gateway اقدام و سپس شروع به ارسال بسته اطلاعاتی مورد نظر به سمت Gateway خواهد کرد. بنا بر این به هر دلیل Gateway در دسترس نباشد اساسا دسترسی به شبکه های خارجی قطع خواهد شد.

یکی از راه های جلوگیری از این امر استفاده از ساده ترین پروتکل موجود در زمینه افزایش قابلیت اطمینان شبکه یعنی HSRP خواهد بود. پس از پیکربندی دو یا چندین سوئیچ برای استفاده از این پروتکل ، این چند سوئیچ بصورت اشتراکی یک MAC Address را در شبکه تلبیغ کرده و عملیات routung یا هدایت بسته های بین سگمنتی را به ترتیب مدیریت و یا با یکدیگر تقسیم می کنند.

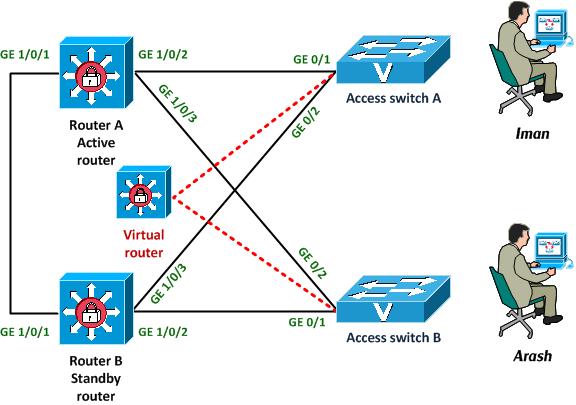

2- نحوه اصلاح وضعیت Cabling میان تجهیزات سوئیچ جهت استفاده از پروتکل HSRP :

به منظور استفاده از پروتکل HSRP لازم است تا وضعیت Cabling میان تجهیزات لایه Access و Aggregation بصورت طرحی که در زیر آمده اصلاح گردد. من این طرح را برای پشتیبانی از دو سوئیچ بلاک طراحی کردم که شما می توانید آن را برای پشتیبانی از تعداد بیشتری Switch Block به راحتی توسعه دهید. نکته مهم اینجاست که سوئیچ های لایه Access باید بصورت همزمان به هر دو سوئیچ لایه سوم (Router A,B در شکل زیر) دسترسی داشته باشند.

هم چنین دو سوئیچ لایه Aggregation یا همان دو روتر A , B باید مستقیما به یکدیگر متصل باشند.

همان طور که در شکل بالا نشان داده شده، دو روتر A و B بصورت مشترک یک MAC Address واحد را در شبکه تبلیغ خواهند کرد که به عنوان Gateway کاربران شبکه تلقی خواهد شد. بنابر این کاربر شبکه Iman برای انتقال اطلاعات خود به مقصد کاربر Arash ، بسته اطلاعاتی خود را برای MAC Address مجازی تبلیغ شده توسط این دو روتر ارسال می کند اما در پشت پرده این وظیفه Router A خواهد بود که تصمیم بگیرد خود این بسته اطلاعاتی را منتقل کند یا وظیفه مسیریابی این بسته را به روتر B محول کند.

Router B هم مدام در حال مانیتور کردن وضعیت سلامت Router A خواهد بود تا در صورت فقدان آن به سرعت وظیفه مسیر یابی بسته های شبکه را به عهده گیرد.

در قسمت بعد به تشریح نحوه پیکربندی این پروتکل ارزشمند بر روی دو مسیر یاب Router A و B خواهم پرداخت که البته در سناریوی ما شامل دو سوئیچ مالتی لایر Cisco 3750 خواهند بود.

تا آن زمان پیروز و پاینده باشید.

افزایش قابلیت اعتماد شبکه با استفاده از پروتکل HSRP

Using HSRP for

Fault-Tolerant IP Routing

معماری Cisco hierarchical network design reference model و استراتژی سیسکو به منظور ارتقائ قابلیت اعتماد شبکه

قسمت اول

سلام،

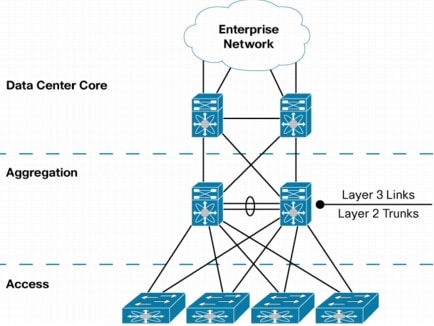

قبل از اینکه شروع کنم به تشریح این مطلب جدید، بیایم یکبار دیگه با هم مراحل طراحی یک شبکه سطح متوسط مبتنی بر تجهیزات سیسکو رو چک کنیم. فرض کنید قراره یک شبکه شامل سه ساختمان فرعی و یک ساختمان مرکزی که میزبان اتاق سرور هم باشه رو از ابتدا طبق اصول اولیه و معماری Cisco hierarchical network design reference model طراحی و پیاده سازی کنیم:

مرحله اول (انتخاب و تامین تجهیزات لایه Access) : اول با توجه به تعداد و نوع کاربری نود های شبکه موجود در هر ساختمان نسبت به تعیین نوع سوئیچ های لایه access اقدام می کنیم. توسعه آینده و آگاهی از برنامه های آتی مدیریت ارشد نقش موثری در تصمیم سازی خواهد داشت. یادمون باشه غیر از تعداد پورت، قابلیت پشتیبانی از POE یا Power Over Ethernet, نوع مدیای مورد استفاده در اتصال پورت های Up-Link ، نوع منبع تغذیه و انتظارات طراحی شبکه از امکانات امنیتی IOS سوئیچ رو هم در نظر بگیریم.

مرحله دوم (انتخاب و تامین تجهیزات لایه Aggregation) : مرحله بعدی انتخاب تجهیزات لایه Aggregation یا تجمع خواهد بود که اصطلاحا به لایه توضیع یا Distribution هم معروفه. معمولا در سناریو های مربوط به شبکه هایی که ما در کشورمون بصورت عمومی سر و کار داریم، لایه Core و Aggregation در هم ادغام میشه و ما این معماری رو به نام collapse core design میشناسیم. در شکل زیر نمایی از این طراحی رو مشاهده می کنید با این اختلاف که تا اینجا در سناریوی ما سوئیچ دوم لایه Aggregation و سوئیچ های لایه Data Center Core وجود ندارند.

انتخاب سوئیچ های لایه Aggregation نسبت به لایه Access حساسیت بیشتری رو طلب خواهد کرد زیرا سرویس های مورد انتظار از تجهیزات این لایه به مراتب پیچیده تر ، حساس تر و متنوع تر از لایه Access خواهد بود. فرض می کنیم بعد از در نظر گرفتن همه جوانب به این نتیجه رسیدیم که ساده ترین سوئیچ Multilayer غیر ماژولار سیسکو یعنی سوئیچ های سری Catalyst 3750-S رو واسه تامین تجهیزات لایه Aggregation انتخاب کرده باشیم.

مرحله سوم (پیکربندی اولیه) : این مرحله شامل Cabling و انجام پیکربندی های اولیه تجهیزات سوئیچ خواهد بود.تنظیمات IP، Host name ، SNMP و enable secret و از همه اساسی تر تعیین VTP Domain و پیکربندی های اولیه مربوط به سگمنت بندی شبکه از عملیات مربوط به این مرحله خواهد بود.

مرحله چهارم (پیکربندی امنیتی تجهیزات سوئیچ) : این مرحل تقریبا شامل همه اون چیزهایی میشه که از ابتدا در این وبلاگ تحت عنوان موضوعات 10 گانه امنیتی نوشتم . در این مرحله سرویس های موجود در اتاق سرور و سوئیچ بلاک ها رو شناسایی می کنید. Access List ها رو بر اساس این اطلاعات و خط مشی امنیتی در نظر گرفته شده در خصوص تبادل اطلاعات بین این سگمنت ها تدوین و بر روی SVI های سوئیچ لایه Aggregation اعمال می کنید. Port security و پیکربندی های امن مربوط به حملات DOS لایه دوم مدل OSI رو هم مطابق آنچه تا اینجا گفته شد بر روی تجهیزات لایه Access اعمال می کنیم و دست آخر هم نوبت Cryptography و تمهیدات لازم جهت امن سازی روال های مدیریت راه دور این تجهیزات خواهد بود.

بوجود آمدن یک نقطه آسیب پذیر ( Single point of failure) و استراتژی برطرف کردن آن:

خوب تا اینجا اگه همه چیز طبق روال پیش رفته باشه، یک شبکه سگمنت بندی شده داریم که تبادل اطلاعات بین سگمنت های تعریف شده از طریق VLAN با استفاده از مکانیزم Inter-VLAN Routing در حال جریان است و Access List ها نیز طبق برنامه و خط مشی امنیتی مورد نظر ما نسبت به کنترل امنیت ترافیک تا سطح لایه چهارم مدل OSI عمل خواهند کرد.

تنها مشکل قابل تامل در این مرحله ، تعدد سرویس های تعریف شده بر روی تنها سوئیچ لایه Core شبکه ( همان سوئیچ 3750 در این سناریو که نقش سوئیچ لایه Core و Aggregation را ایفا خواهد کرد ) می باشد تا حدی که بقاء کسب و کار سازمان و حیات شبکه مرهون عملکرد صحیح این عنصر خواهد بود. بنا بر این ایجاد چنین نقطه تعهدی در شبکه خود یک نقطه آسیب پذیر محسوب خواهد شد.

روش های مختلفی در برطرف کردن این نقطه آسیب پذیری پیش روی خواهیم داشت که متناسب با تکنولوژی بکار رفته ، هزینه صرف شده و سطح دانش بکار رفته در پیکربندی این تجهیزات می توانند در کاهش حساسیت این نفطه آسیب پذیری موثر واقع گردند. یکی از این روشها برنامه ریزی در تهیه پشتیبان از پیکربندی و IOS این سوئیچ خواهد بود تا در مواقع بروز مشکل سخت افزاری نسبت به تعویض قطعه و Recover کردن اطلاعات پیکربندی اقدام گردد. مطمئنا در این روش ، فاکتور زمان Recovery کم اهمیت ترین موضوع مورد توجه مدیر شبکه در نظر گرفته شده است. اما روشهای Recovery سریع تری نیز وجود دارد که می توانند تقریبا بصورت بلادرنگ عمل نمایند. یکی از این روش ها استفاده از پروتکل HSRP یا همان Hot Standby Routing Protocol خواهد بود که در قسمت بعد نسبت به تشریح نحوه پیکربندی آن اقدام خواهم کرد.

۱۰ نکته در خصوص امکانات امنیتی سوئیچ های سیسکو - قسمت ششم

DHCP Snooping

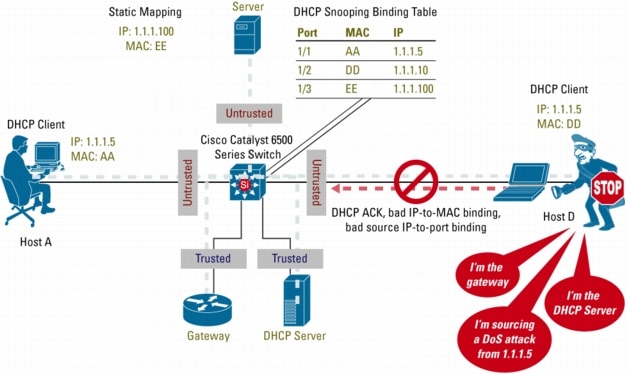

یکی از پر مخاطره ترین حملات DOS یا همان حملاتی که با هدف از کار اندازی سرویس شبکه در شبکه های بزرک سازمانی به راحتی قابل اجرا می باشند، راه اندازی یک DHCP سرور جعلی است که در حالت ساخت یافته و پیشرفته می تواند منجر به حملات سطح بالاتری با اهداف مخربتر گردد.

علی رغم ادعا های ماکروسافت بر غیر قابل نفوذ بودن شبکه های مبتنی بر دامنه های تحت مدیریت سرور دامین کنترلر Windows server 2008 ، در عمل باز هم شاهد هستیم که کلاینت های عضو دامین به راحتی تحت تأثیر یک DHCP سرور Authorize نشده قرار می گیرند. به عنوان مثال کافی است یک مودم ADSL با تنظیمات پیش فرض که معمولا به حالت DHCP Enable می باشد را بصورت اتفاقی به شبکه متصل کنید. در این وضعیت درخواست های مبتنی بر دریافت IP Address کلاینت ها از طریق این مودم پاسخ داده شده و این دسته از کلاینت های شبکه بصورت خودکار دسترسی خود از سایر سرویس های مجاز شبکه را ازدست خواهند داد.

نقطه آسیب پذیری :

آسیب پذیری موجود زمانی مخاطره انگیز است که DHCP سرور جعلی با هدف تغییر جریان ترافیک شبکه به نقطه ای خاص طراحی و پیاده سازی شده باشد. به عنوان مثال در این حالت کوچکترین هدف می تواند دزدی نام های کاربری و کلمات عبور سیستم اتوماسیون اداری مربوط به یک سازمان باشد که از طریق تزریق اطلاعات جعلی DNS سرور به همراه اعطای IP Address عملیاتی خواهد شد.

راه حل :

یکی از موثر ترین روش های مهار این آسیب پذیری استفاده از مکانیزم DHSP SNOOPING یا به زبان ساده رجیستر کردن تنها DHCP سرور مجاز موجود در شبکه بر روی بستر شبکه Switching خواهد بود.

پس از اجرای این پیکربندی بر روی تجهیزات سوئیچ Cisco موجود در شبکه ، تنها پورت شبکه ای که مجاز به عبور بسته های حاوی پاسخ به DHCP Req خواهد بود همان پورت شبکه متصل به DHCP Server رسمی راه اندازی شده توسط مدیر شبکه خواهد بود.

برای پیکربندی DHCP Snooping بر روی سوئیچ های Cisco بصورت زیر عمل کنید:

1- ابتدا وارد محیط پیکربندی سوئیچ شده و دستور زیر را برای فعال کردن این قابلیت وارد نمایید.

Switch(config)#ip dhcp snooping

با وارد کردن این دستور ، DHCP Snooping بصورت Globally بر روی سوئیچ فعال می شود ولی در صورت لزوم می توانید این قابلیت از طریق دستور زیر تنها بر روی یک VLAN خواص فعال نمایید.

Switch(config)#ip dhcp snooping vlan 20,30,35

در مثال فوق DHCP Snooping بر روی سه VLAN فعال شده است.

2- حالا نوبت مشخص کردن پورت شبکه متصل به DHCP Server واقعی و مجاز شبکه است.

برای این منظور وارد اینترفیس مورد نظر شده و دستورات لازم را بصورت زیر وارد می کنیم.

Switch(config)#interface fastethernet 0/1

Switch(config-if)#ip dhcp snooping trust

دستورات اخیر باید بر روی پورت شبکه متصل به DHCP Server و همه پورت های uplink اجرا شود.

محافظت از DHCP Server در برابر حملات DOS:

یکی از حملات رایج در رابطه با از کاراندازی سرویس DHCP موجود در شبکه، ارسال درخواست های جعلی درخواست IP Address است که با توجه به تعداد IP Address های محدود قابل ارائه در pool IP تعریف شده در DHCP سرور (مثلا 250 عدد ) می تواند باعث ایجاد اختلال در شبکه گردد. در این حالت هکر با ارسال در خواست های جعلی به سرور DHCP سرور باعث سرریز شدن بافر مربوطه و یا اتمام IP Address های قابل ارائه در داخل یک Zone شبکه گردد.

به منظور تکمیل اقدامات امنیتی مربوط به سرویس DHCP سرور ، می توانید از دو دستور زیر نیز استفاده نمایید :

3 - جهت محدود کردن نرخ ارسال درخواست های DHCP از دستور زیر استفاده نمایید:

Switch(config-if)#ip dhcp snooping limit rate 75

شرکت سیسکو نرخ 100 بسته در ثانیه را به عنوان آستانه مجاز پیشنهاد می کند.

4- به منظور جلوگیری از ارسال بسته های جعلی درخواست DHCP هم می توانید دستور زیر را وارد نمایید:

Switch(config-if)#ip dhcp snooping verify mac-address

با این پیکربندی سوئیچ های سیسکو وضعیت یکسان بودن Source MAC address موجود در پکت DHCP را با Source MAC address واقعی یا همان آدرس فیزیکی کارت شبکه کلاینت چک می کند تا کلاینت متصل به یک اینترفیس untrusted با ارسال بسته های حاوی MAC Address جعلی باعث پر شدن ظرفیت IP pool مربوطه بر روی سرور DHCP نشود.

موفق و پیروز باشید.