انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administratorsدرباره من

روزانهها

همه- دستورات تنظیم آدرس IP و سایر پارامتر های شبکه در لینوکس

- آرشیو نرم افزار دانشگاه واشنگتون - دانلود نرم افزارهای امنیتی

- آموزش گام به گام نصب MRTG در لینوکس Ubuntu

- دانلود IOS های سیسکو

- DiGiBoy ، دانلود کرک نرم افزار های راهبری شبکه

- ZABBIX, The Enterprise-class Monitoring Solution for Everyone

- Manageengine, IT Management, Simplified ابزار های مفید جهت مدیریت شبکه

پیوندها

- List of TCP and UDP port numbers

- مرکز اطلاعات، آمار و امور رایانهای دانشگاه فردوسی مشهد

- آزمایشگاه و مرکز تخصصی آپا دانشگاه فردوسی مشهد

- it knowledge exchange

- گروه فناوری اطلاعات پرشین ادمین

- networkexperts

- Online Password Recovery Online Password Recovery

- راهنمای شبکه و آنتی ویروس - نویسنده: مهندس شکوفه قنبری نویسنده: مهندس شکوفه قنبری

- معین مجتهدین یزدی

- ریپوزیتوری یاب لینوکس اوبونتو

ابزارهای آنلاین و اطلاعات تخصصی

- HP ProLiant memory configurator ابزار آنلاین محاسبه حافظه رم سرور های HP

- The free repair guide for everything, written by everyone آموزش تعمیر وسایل و تجهیزات مختلف

- مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik مقالات مفید در خصوص پیکربندی میکروتیک -Mikrotik

دستهها

ابر برجسب

ccna security CCNA VMware Vsphere Datacenter Access Lists Cisco Catalyst 3750G Cisco CCNA Microsoft Windows Server Cisco Catalyst 2960 Cisco CCNA Security Cisco VMWare Vcenter Linux ایمان مجتهدین یزدی iman mojtahedin yazdiجدیدترین یادداشتها

همه- راه حل مشکل غیر فعال بودن گزینه های STAGE و STAGE and INSTALL در هنگام بروز رسانی امنیتی نرم افزار VCENTER به نسخه 7.0.3

- بروز رسانی و نصب وصله های امنیتی بر روی سرور VMWare vCenter Appliance که در مود HA(high available) پیکربندی شده

- پیکربندی پروتکل SNMP روی VMWare vCenter Appliance

- جمع آوری برخی دستورات تست و رفع مشکل شبکه در ترمینال Shell هاست ESXi و VMWare vCenter

- رفع مشکل پر شدن پارتیشن Archive هارد اپلاینس vCenter v6.7

- نحوه اضافه نمودن آدرس شبکه دوم به VMWare vCenter v6.7

- پیکربندی SNMP v2.0 بر روی سیستم عامل VMWare ESXi 6.5

- راه اندازی WiFi Hotspot در مایکروسافت Windows 10

- Disable Storing History of Commands in LINUX

- سناریوی آماده آزمون عملی دوره APA-133 آزمایشگاه آپا - دانشگاه فردوسی مشهد

- دانلود جدیدترین نسخه نرم افزار Cisco Network Assistant Version 6.3.2

- کشف آسیب پذیری حیاتی در برخی سوئیچ های سیسکو و دانلود IOS های جدید - Download New Cisco Switch IOS

- راه کاری جهت رفع مشکل عدم امکان دسترسی به کنسول وب Cisco Prime Infrastructure

- [ بدون عنوان ]

- مشکل نصب آپدیت KB2982006 بر روی Windows Server 2012 R2 در زمان راه اندازی Microsoft Skype for Business

بایگانی

- بهمن 1400 1

- بهمن 1398 1

- آذر 1398 2

- شهریور 1398 2

- مرداد 1398 1

- آذر 1397 1

- اردیبهشت 1397 2

- فروردین 1397 2

- بهمن 1396 1

- دی 1396 1

- آبان 1396 1

- مرداد 1396 3

- اردیبهشت 1396 1

- فروردین 1396 1

- بهمن 1395 1

- دی 1395 1

- آبان 1395 3

- مهر 1395 1

- شهریور 1395 3

- مرداد 1395 2

- خرداد 1395 2

- اردیبهشت 1395 1

- فروردین 1395 2

- اسفند 1394 2

- بهمن 1394 3

- دی 1394 1

- آبان 1394 1

- مهر 1394 1

- مرداد 1394 3

- خرداد 1394 1

- اسفند 1393 3

- آذر 1393 1

- شهریور 1393 1

- خرداد 1393 1

- اردیبهشت 1393 1

- بهمن 1392 2

- دی 1392 1

- آذر 1392 5

- آبان 1392 2

- شهریور 1392 4

- مرداد 1392 2

- تیر 1392 1

- خرداد 1392 2

- فروردین 1392 2

- بهمن 1391 2

- مهر 1391 1

- مرداد 1391 4

- خرداد 1391 3

- آبان 1390 1

- مرداد 1390 1

- تیر 1390 1

- خرداد 1390 3

- فروردین 1390 1

- بهمن 1389 1

- آبان 1389 3

- مهر 1389 1

- شهریور 1389 4

- مرداد 1389 1

- تیر 1389 3

- خرداد 1389 2

- اردیبهشت 1389 5

- فروردین 1389 6

- بهمن 1388 2

تقویم

بهمن 1400| ش | ی | د | س | چ | پ | ج |

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

جستجو

۱۰ نکته در خصوص امکانات امنیتی سوئیچ های سیسکو - قسمت ششم

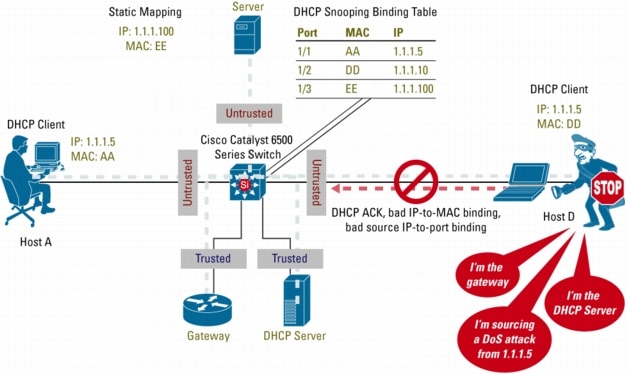

DHCP Snooping

یکی از پر مخاطره ترین حملات DOS یا همان حملاتی که با هدف از کار اندازی سرویس شبکه در شبکه های بزرک سازمانی به راحتی قابل اجرا می باشند، راه اندازی یک DHCP سرور جعلی است که در حالت ساخت یافته و پیشرفته می تواند منجر به حملات سطح بالاتری با اهداف مخربتر گردد.

علی رغم ادعا های ماکروسافت بر غیر قابل نفوذ بودن شبکه های مبتنی بر دامنه های تحت مدیریت سرور دامین کنترلر Windows server 2008 ، در عمل باز هم شاهد هستیم که کلاینت های عضو دامین به راحتی تحت تأثیر یک DHCP سرور Authorize نشده قرار می گیرند. به عنوان مثال کافی است یک مودم ADSL با تنظیمات پیش فرض که معمولا به حالت DHCP Enable می باشد را بصورت اتفاقی به شبکه متصل کنید. در این وضعیت درخواست های مبتنی بر دریافت IP Address کلاینت ها از طریق این مودم پاسخ داده شده و این دسته از کلاینت های شبکه بصورت خودکار دسترسی خود از سایر سرویس های مجاز شبکه را ازدست خواهند داد.

نقطه آسیب پذیری :

آسیب پذیری موجود زمانی مخاطره انگیز است که DHCP سرور جعلی با هدف تغییر جریان ترافیک شبکه به نقطه ای خاص طراحی و پیاده سازی شده باشد. به عنوان مثال در این حالت کوچکترین هدف می تواند دزدی نام های کاربری و کلمات عبور سیستم اتوماسیون اداری مربوط به یک سازمان باشد که از طریق تزریق اطلاعات جعلی DNS سرور به همراه اعطای IP Address عملیاتی خواهد شد.

راه حل :

یکی از موثر ترین روش های مهار این آسیب پذیری استفاده از مکانیزم DHSP SNOOPING یا به زبان ساده رجیستر کردن تنها DHCP سرور مجاز موجود در شبکه بر روی بستر شبکه Switching خواهد بود.

پس از اجرای این پیکربندی بر روی تجهیزات سوئیچ Cisco موجود در شبکه ، تنها پورت شبکه ای که مجاز به عبور بسته های حاوی پاسخ به DHCP Req خواهد بود همان پورت شبکه متصل به DHCP Server رسمی راه اندازی شده توسط مدیر شبکه خواهد بود.

برای پیکربندی DHCP Snooping بر روی سوئیچ های Cisco بصورت زیر عمل کنید:

1- ابتدا وارد محیط پیکربندی سوئیچ شده و دستور زیر را برای فعال کردن این قابلیت وارد نمایید.

Switch(config)#ip dhcp snooping

با وارد کردن این دستور ، DHCP Snooping بصورت Globally بر روی سوئیچ فعال می شود ولی در صورت لزوم می توانید این قابلیت از طریق دستور زیر تنها بر روی یک VLAN خواص فعال نمایید.

Switch(config)#ip dhcp snooping vlan 20,30,35

در مثال فوق DHCP Snooping بر روی سه VLAN فعال شده است.

2- حالا نوبت مشخص کردن پورت شبکه متصل به DHCP Server واقعی و مجاز شبکه است.

برای این منظور وارد اینترفیس مورد نظر شده و دستورات لازم را بصورت زیر وارد می کنیم.

Switch(config)#interface fastethernet 0/1

Switch(config-if)#ip dhcp snooping trust

دستورات اخیر باید بر روی پورت شبکه متصل به DHCP Server و همه پورت های uplink اجرا شود.

محافظت از DHCP Server در برابر حملات DOS:

یکی از حملات رایج در رابطه با از کاراندازی سرویس DHCP موجود در شبکه، ارسال درخواست های جعلی درخواست IP Address است که با توجه به تعداد IP Address های محدود قابل ارائه در pool IP تعریف شده در DHCP سرور (مثلا 250 عدد ) می تواند باعث ایجاد اختلال در شبکه گردد. در این حالت هکر با ارسال در خواست های جعلی به سرور DHCP سرور باعث سرریز شدن بافر مربوطه و یا اتمام IP Address های قابل ارائه در داخل یک Zone شبکه گردد.

به منظور تکمیل اقدامات امنیتی مربوط به سرویس DHCP سرور ، می توانید از دو دستور زیر نیز استفاده نمایید :

3 - جهت محدود کردن نرخ ارسال درخواست های DHCP از دستور زیر استفاده نمایید:

Switch(config-if)#ip dhcp snooping limit rate 75

شرکت سیسکو نرخ 100 بسته در ثانیه را به عنوان آستانه مجاز پیشنهاد می کند.

4- به منظور جلوگیری از ارسال بسته های جعلی درخواست DHCP هم می توانید دستور زیر را وارد نمایید:

Switch(config-if)#ip dhcp snooping verify mac-address

با این پیکربندی سوئیچ های سیسکو وضعیت یکسان بودن Source MAC address موجود در پکت DHCP را با Source MAC address واقعی یا همان آدرس فیزیکی کارت شبکه کلاینت چک می کند تا کلاینت متصل به یک اینترفیس untrusted با ارسال بسته های حاوی MAC Address جعلی باعث پر شدن ظرفیت IP pool مربوطه بر روی سرور DHCP نشود.

موفق و پیروز باشید.